Bessere Verschlüsselungsalgorithmen für den SSH-Server in Version 6.0p1-4+deb7u2 unter Debian Wheezy nutzen.

Ich könnte nun einen längeren Absatz für das hie und da der Sicherheit, der Zeit nach Snowden, sowie den bösen Menschen mit den Schlapphüten und dem Internetgrundrauschen schreiben. Ich gehe davon aus, dass man dies nun oft genug gelesen hat und sich aus dem Grund auch um eine neue Einstellung seines Servers bemüht.

Das ist nicht als Resignation zu werten, ganz im Gegenteil ;)

Regenerierung

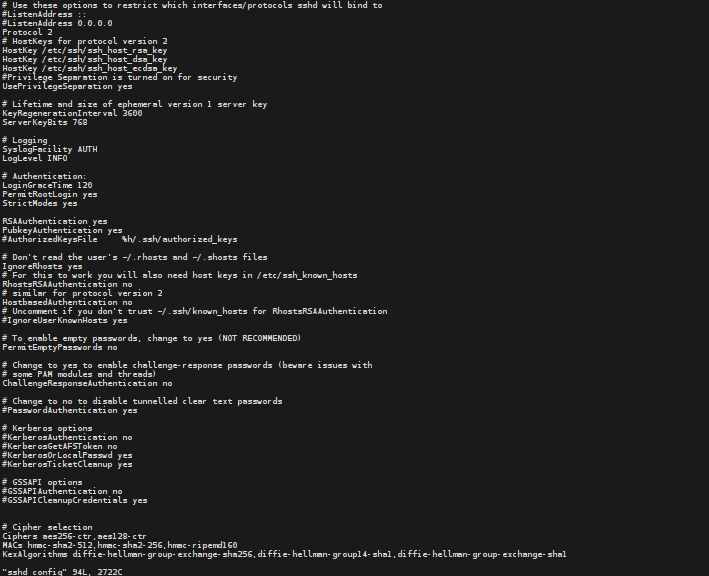

Folgendes in die Datei /etc/ssh/sshd_config eintragen

# Neue Verschlüsselungsalgorithmen Ciphers aes256-ctr MACs hmac-sha2-512

Alte Schlüssel löschen

rm -v /etc/ssh/ssh_host_*

Neue Schlüssel erstellen und den Server automatisch neu starten. Die momentan genutzte Sitzung geht dabei nicht verloren

dpkg-reconfigure openssh-server

Natürlich gelten diese Einstellungen auch für die SSH-Server auf anderen Linuces oder Unices, nur die Generierung der Schlüssel erfolgt anders.

[UPDATE]

Wie Frank Matthieß richtig bemerkte, wäre es doch gleich ein gutes den Keyexchange auch auf den letzten Stand zu bringen.

Somit verweise ich hier auf den Artikel Secure Secure Shell von stribika, muss aber darauf Hinweise, dass Debian in der momentanen Version diese nicht unterstützt ;)

Fazit

Ich würde mich an die Vorschläge zu den Verschlüsselungseinstellungen halten.

Für den SSHD würde ich ein X-Forwarding nicht erlauben, erlaubte User/Gruppen des Dienstes mit AllowUsers definieren, Nutzerschlüssel erstellen, sowie root den Login verbieten, den Port ändern, OTP nutzen, auf Port 22 einen Honeypot setzen etc…

Die momentan in meinen Augen einzig gute Anlaufstelle ist ein von der Community gepflegtes GIT, welches auch noch Konfigurationsdateien zu Apache2, gnupg, iis, lighthttp, nginx und postfix enthält.

Voraussetzung sollte aber sein, dass man sich in dem Moment auch bewusst ist, was man dort definiert, denn schnell kann ein Schuss nach hinten los gehen und das vermeintliche sichern eines Servers kehrt sich in das Gegenteil um.