Immer wieder liest man wie sichere Passwörter erstellt werden müssen. Wann, wo und wie oft man sie wechseln sollte. Das Auge überliest es Mittlerweile wohlwollend, die Ohren überhören es und das Unterbewusstsein kanzelt sich ab. Die Mühe sich mit dem Thema zu befassen ist einfach zu groß und der Ablauf ist auch wirklich nicht Lebensgerecht. Es nervt

Zu Recht ?

Es gab Zeit in denen ich den bekannten Standard gepredigt habe:

- Passwörter mit einer Länge von min 12 Zeichen benutzen

- Es sollen sonder- und alphanummerischer Zeichen genutzt werden

- Groß- und Kleinschreibung mischen

- Das Passwort alle 4 Wochen ändern

- Nicht überall das gleiche Passwort benutzen

Es fielen Wörter wie Entropie mit einem min. Wert von 80, pwgen unter Linux/Unix, Wörterbuchangriffe und social engineering.

Ich habe mir, begeisterungsfähig wie ich bin, viel Mühe gegeben ein schwieriges Thema nahe z.u bringen. Mit tollen Ideen wie das Umwandeln von Sätzen in Passwörter (Wr55dNu//31 = Wer reitet so spät durch Nacht und Wind es ist ) bei Schulungen gespielt.

Mittel und Wege für Eselsbrücken aufgezeigt etc.

Auch habe ich das eine oder auch andere mal auf diese überall im Netz empfohlenen Programmen, welche auf Smartphones, Laptops und Desktoprechnern installiert werden, hingewiesen. Jene kümmern sich dann um die Sicherheit der Passwörter.

Die Sicherheitsfalle KWallet, hmmm, Ja.

Die Installationen werden natürlich alle verschlüsselt und synchronisiert, dies aber nur von manchen Programmen.

Aber es wurde wirklich kein permanenter Samen der Sicherheit gepflanzt und das hat mein vollstes Verständnis. Da das alles absoluter Schrott ist und es kann in keinster Weise im reellen Leben befolgt werden.

Sind wir doch mal offen. Ich meine wer merkt sich für seine mindestens, ich sage mal einen hypothetischen Wert, 40 Webdienste, die richtigen kryptischen Passwörter?

Und wer vertraut wirklich irgendeinem Programm, welches schadhaften Code haben könnte, diese Masse an Passwörtern mit absolut gutem Gewissen an ?

Ich habe z.B. zum größten Teil eine GPGlösung mit einem verschlüsselten File, gebe ich offen zu.

Christian M. Grube

Auch haptisch hat man keinen natürlichen Gegenwert.

Als einfacher Vergleich dient hier für mich das Geld auf der EC-/Kreditkarte und das echte „Klimpergeld“ in der Hosentasche.

Der Mensch hat halt gerne etwas in der Hand.

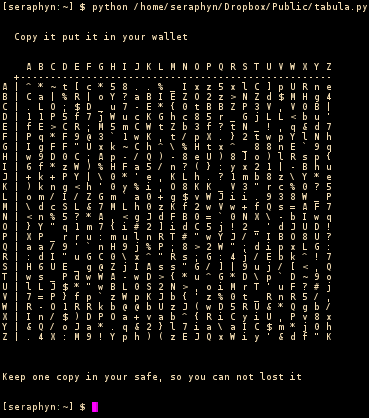

Tabula Recta, des Rätsels Lösung

Die Tabula recta (von lateinisch Tabula = Tafel, Tabelle und rectus = gerade, regelmäßig, also deutsch etwa: Quadratische Tafel) ist eine quadratische Darstellung der Buchstaben des Alphabets, bei der in jeder Zeile die Buchstaben um einen Platz weiter nach links verschoben werden. Sie wurde durch den deutschen Benediktinerabt Johannes Trithemius (1462–1516) im Jahre 1508 im fünften Band seines in lateinischer Sprache geschriebenen sechsbändigen Werkes Polygraphiae libri sex (deutsch: Sechs Bücher zur Polygraphie) angegeben. Dies sind die ersten gedruckten Bücher zum Thema Kryptographie. Sie erschienen erst im Jahre 1518 nach seinem Tod.

Wikipedia.de: Tabula Recta

Eigentlich ist die Tabula Recta eine Fleissaufgabe für zukünftige Programmierer. Es ist wie das Hamstermodell, oder das berühmte „Hello World“. Der Ernst gegenüber der Idee ist leider nicht so groß wie ich es mir wünsche.

Die ganze Welt kennt es, aber leider findet die Tabula Recta nicht die Beachtung, welche sie wirklich besitzen sollte. Sie ist ja Analog, was an sich in einer digitalen Welt ein kleiner Vorteil ist, und damit nicht ___________ (Bitte Wort einsetzen)

Natürlich verhält sich eine am Rechner erstellte Tabula Recta in seiner „Mischung“ anders, als jene, welche in dem obigen Absatz aus der Wikipedia beschrieben ist.

Spielen wir dies mal durch

Ein kleines Script als Generator für das Beispiel:

⏚ [seraphyn:~] $ python /home/seraphyn/bin/tabula.py

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

+----------------------------------------------------

A | m t Q : b 6 p ] d 4 4 ` J 1 F r h f s 8 M / - q y L

B | $ $ h y > B [ R 1 u @ * j 5 M B i l m B i ` 1 A F b

C | / 6 c B - { " ! g " : t U j r b A * o o | 1 G k Z {

D | ( 4 I I > ( n J z ) % @ V D _ : s R H } a 6 Y = d -

E | ? i , I 9 _ [ 1 e 6 p ' ( c A x i | ~ ~ F P 3 A g m

F | v % r g ' J " $ @ R Y s F m J Z - q 3 & 7 h ' o s 1

G | - O D ! 8 R t # [ U 7 ] k , = V r P T { | n m . h |

H | - ? h G A = _ { & C N ) b & | | 8 z H J 5 6 z K $ |

I | C 0 I / R b / c + # - , f W v r } ( / F { e H k /

J | o q I . x = K Z d U E E K S k z a r ) L q : Y A Y A

K | a . h O z + > f v p 1 # f + + s F M I ` 9 W | l D

L | & { 8 ' 5 & g { ; k e _ h { < 8 Y o R 9 - * o # ` '

M | t 7 ` Y G ~ . ; ? X q J 3 g 9 l } ] s H H } = 0 & z

N | P Z [ 5 ( 4 > u = Y , ( E J H 1 } q , H 9 I [ { @ ~

O | d [ j P E i - - ; Z J a _ Z " I : y Y { 4 I h p - M

P | 9 V l O N R ; y C " ? ? I 6 T | 6 n s f n b f ,

Q | } ` d ' , ( # 9 } 8 < d l = X D x i = & R : & v d E

R | } k G c b 8 W u W v v " o a Z / V I l i y 1 0 a #

S | % ~ [ X 9 X q l { b e : U I F y x } v L w n R ( = B

T | ! s [ G ; / H V s n x $ * * _ + 8 + M u L X V K ; j

U | p l k f 6 A m > @ M , : X o & X _ I t c d ~ - 9 } B

V | a * V c } n t I d W 8 < W & J z < ^ 1 C } P } | W

W | k M O k f t l ( Q T 9 t l Q q E [ ' ? V K 4 4 z O N

X | " N ; 5 & V 9 D , z , @ N l < b M G @ 1 C E m k w

Y | > E L k B } { / H h ) V b V Z 7 > x h x W f p > 7 ?

Z | 6 ] _ 2 s B Z C f < * ' F 4 ! ] 0 > 1 g T ( q O ; 4

Bitte eine Kopie sicher verwahren, damit sie nicht verloren gehen kann

In dem Beispiel nehmen wir ein Passwort für Amazon.

Amazon fängt mit A an und der nächste Buchstabe in dem Wort Amazon ist m.

Somit gehe ich von A bis M auf dieser Tabula Recta, welches das Passwort:

m t Q : b 6 p ] d 4 4 ` J

ergibt.

Das wäre ja nun einfach, wenn Jemand meine Tabula finden würde und dieser Weg ist doch recht offensichtlich.

Sind wir nun Trickreich und sagen, alle meine Passwört sind quer zu lesen, von links nach rechts:

m $ c I 9 J t { + U _

Auch könnte ich für Amazons Passwort von hinten beginnen und wieder quer nach oben gehen,

somit wäre N in der X-Achse und Y-Achse zu nehmen und nach A zu gehen:

J 3 _ U + { t J 9 I c $ m

Oder ich gehe immer von dem zweiten (m) und vierten (z) Buchstaben aus und gehe wie ein Turmspringer in Schach:

4 V N l< E J X _ I + } V I l

Dem Einfallsreichtum sind keine Grenzen gesetzt.

Der Erfolg

Wenn man dies nun mit jedem Service macht, welchen man im Internet benutzt, ergibt dies nicht nur sichere Passwörter, sondern auch einen Spickzettel, welchen man einfach ablesen kann.

Wenn dieser Zettel gestohlen wird, dann müsste der Dieb auch die Art wissen, wie man diese Passwörter entschlüsselt, sprich wie diese Passwörter auszulesen sind.

Von dieser Tablua Recta kann man einen Ausdruck machen und in seine Geldbörse packen, oder als Bild exportieren und es in seiner Smartphonegallery abspeichern.

Toll ist es es sich den Ausdruck neben den Bilschirm zu hängen.

Ja, ich fordere sogar dazu auf, die Passwörter an den Bildschirm zu hängen. ツ

Eine Version sollte natürlich auf jeden Fall immer sicher verwahrt werden. Bei Verlust müssten alle Passwörter neu gesetzt werden, da geht dann der Spaß verloren.

Einen Leitzordner besitzt man eigentlich immer.

Passtab

passtab ist ein einfaches Javaprogramm von Andrew E. Bruno, welches für die Verwaltung von Passwörtern mit einer Tabula Recta genutzt werden kann.

Das Programm besitzt zwei Hauptmerkmale:

1. Erzeugen einer Tabula Recta im PDF-Format zum Ausdrucken und Speichern

2. Das holen der Kennwörter aus der Tabula Recta, sprich Passwortmanagement

Diese Funktionen können natürlich unabhängig voneinander genutzt werden.

Der Vorteil des Programms ist die Möglichkeit, sowohl eine elektronische, als auch eine papierbasierte Kopie der Passwörter für unterwegs zu haben.

Passtab bietet dazu auch die Möglichkeit eigene individuelle Alphabete zu generieren, welches sich natürlich auf die Entrophie der Passwörter auswirkt.

Es können noch Variablen (Tags) für die Abfrage in der Konfigurationsdatei definiert werden um zum Beispiel per Tagkürzel -t owncloud nur das Passwort für owncloud abzufragen und dieses direkt in die Zwischenablage zu kopieren ( passtab -t owncloud –comp |xclip).

Fazit

Für mich ist die Tabula recta für sichere Passwörter ein kleiner Teil in meiner kompletten Hierarchie der Sicherheit und bietet mir neben Einmalpasswörtern [1] [2] und Fingerprintscanner ( als Bsp openSUSE, funktioniert auch sehr Gut mit Debian) eine weitere sichere Minute schlaf.

Auch wenn nun ein Dienst meines Vertrauens mit meinen Daten schludert und Drittaparteien ungewollt an diese kommen, ist nur dieser Dienst komprmitiert und nicht weitere.

Danke fuer den Tipp. Kannte Tabula Recta vorher noch nicht. Die Idee mit den Passwoertern finde ich super, aber sehe da ein Problem (vielleicht steht mir aber auch nur jemand auf dem Patchkabel).

Neben Web-Accounts (wie im Beispiel der grosse Fluss) hat man ja auch noch Useraccounts und manchmal sogar neben dem Useraccount noch einen root-Account – also 2 Accounts auf der selben Maschine (geht auch mit Webaccounts, beim grossen Fluss nutze ich neben dem .de-Account auch noch .com). Wie jetzt mehrere Passwoerter (Accounts) fuer verschiedene Logins an der gleichen Stelle mittels Tabula Recta nutzen?

Servus Jochen,

denke mal an das Beispiel mit dem Springer.

Bauer ist sage ich mal der Useraccount, welcher den ersten Buchstaben der Domain nimmt

Springer ist der Rootaccount, welcher den letzten Buchstaben der Domain nimmt.

Der Bauer ( einfacher User *g*) entspricht bei dem ersten Zug drei Felder im Schach drei Felder.

Also gehe ich mal auf der X-Achse von dem Buchstaben her, sagen wir Amazon, A drei Felder nach unten, das wäre C und beginne von dort meine Reise.

Dann hätte ich als Anfang das /.

Wenn Du nun sagst, das ist dumm, da ich ja bei der Achse am Anfang bin , AC, und nach links gehen will, wäre es Gut trotzdem nach links zu gehen, so landest Du als zweiten Buchstaben bei ZC der dritte wäre dann XC , der vierte YC.

Das klappt auch diagonal.

Ich hoffe Du verstehst mich.

Es ist wie bei PacMan auf der linken Seite raus, auf der rechten Reinkommen.

Und welche Form der multiplen Benutzer Du wählst ist Deine Sache, das mit dem Schach ist nur ein Beispiel.

Du könntest auch sagen, hypothetisch, Du bist bei Amazon.de und bei Amazon.com als Jochen angemeldet.

Amazon.de nutzt den ersten Buchstaben der Topleveldomain und den ersten Deines Nachnahmens.

Amazon.com nutzt den ersten Buchstaben der Topleveldomain und den ersten Deines Nachnahmens.

Eigentlich geht es nur darum, dass Du eine kleine Hilfe für Deinen Kniff findest, welchen Du noch dazu nutzen willst.

Den Loginnamen und die Domain kennst Du ja immer, es liegt nur am Passwort und dieses kann man ja immer mit dem Loginnamen und der Domain verbinden.

Hoffe ich habe nicht Chaos reingebracht.

Grüsse

Danke – jetzt hat es geschnackelt ;-)